hideout-lastation.com

hideout-lastation.com

Tweet directement à partir de la barre d'adresse Chrome avec Chromnitweet

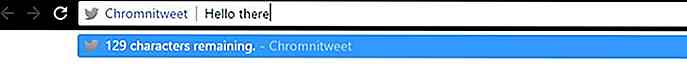

La barre d'adresse de Chrome est plutôt pratique car elle agit à la fois comme un outil de navigation et une barre de recherche. Maintenant, vous pouvez même tweeter à partir d'elle en utilisant une extension appelée Chromnitweet.

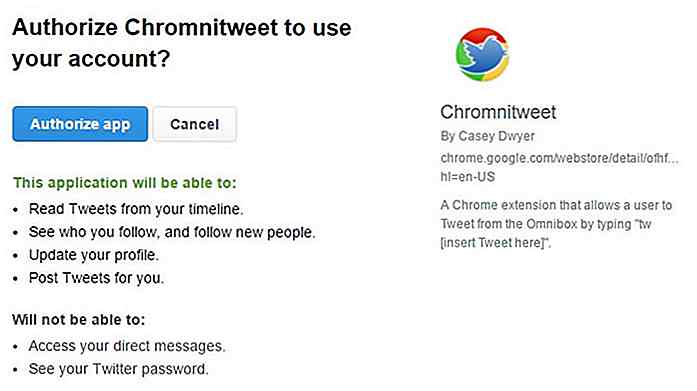

Une fois que vous avez téléchargé et installé cette extension sur votre navigateur Chrome, tout ce que vous devez faire est d'autoriser l'extension à utiliser votre compte Twitter.

De là, vous pouvez commencer à tweeter en tapant «tw» dans la barre d'adresse, puis suivi par le tweet lui-même. Une fois que vous avez terminé votre tweet, appuyez sur la touche "Entrée" pour le publier.

Comme cette extension vous aide simplement à publier des tweets sur votre compte Twitter, vous devez toujours accéder à Twitter ou à un client Twitter pour surveiller vos tweets publiés .

Comme cette extension vous aide simplement à publier des tweets sur votre compte Twitter, vous devez toujours accéder à Twitter ou à un client Twitter pour surveiller vos tweets publiés .L'extension ne remplace pas un client Twitter tel que Tweetdeck en termes de flexibilité, mais elle est utile si vous avez besoin d'un tweet dès que possible.

Animez facilement du texte avec Textillate.js

Dans notre article précédent, nous vous présentons Animate.css, une superbe bibliothèque CSS3, qui facilite la création d'animations CSS3. Dans ce post, nous allons vous présenter un plugin jQuery, construit en utilisant Animate.css, qui est capable d'animer du texte, appelé Textillate.js .Bi

Comment Internet Actes restaurer la foi dans l'humanité - Partie III

Il n'y a pas si longtemps, nous avons mis en lumière des histoires sur la façon dont les gens touchent d'autres vies grâce à l'utilisation d'Internet et des médias sociaux . Depuis lors, des nouvelles beaucoup plus déprimantes ont fait surface, que ce soit la guerre en cours dans d'autres parties du monde ou la mort d'une célébrité bien-aimée. Parfois,