hideout-lastation.com

hideout-lastation.com

Le bon, le mauvais et le vilain de la sécurité Bitcoin

Il est probablement sûr de supposer que Bitcoin est là pour rester . Oui, c'est un peu volatile et oui, d'autres cryptocurrencies sont beaucoup plus faciles à extraire et beaucoup moins chères à acheter, mais le nombre toujours croissant de façons de dépenser des bitcoins - plus le fait qu'il soit toujours là après avoir été proclamé mort plusieurs fois ces dernières années - témoigne de la résilience de la crypto-monnaie la plus populaire et la plus polarisée au monde.

La chose est cependant, cela ne signifie pas que vous devriez sauter aveuglément dans Bitcoin. Mis à part le prix élevé de l'entrée, une série d'événements au cours de la dernière année ont montré que même si le protocole Bitcoin lui-même peut être sécurisé, les portefeuilles et les services utilisés pour stocker et échanger Bitcoin peuvent ne pas l'être .

Voici un aperçu de la sécurité du protocole bitcoin lui-même ainsi que quelques exemples notables de vol de bitcoin à grande échelle.

Chiffrement et la Blockchain

Bitcoin est l'une des nombreuses cryptocurrences disponibles aujourd'hui. Les cryptomonnaies sont des monnaies numériques qui implémentent la cryptographie en tant que partie centrale du protocole, afin d'établir des devises pseudonymes (ou anonymes) et décentralisées.

Bitcoin utilise le cryptage SHA-256 pour son système de preuve de travail (PoW) et la vérification des transactions. La sécurité du protocole bitcoin réside dans l'une de ses caractéristiques fondamentales, la blockchain des transactions .

Bitcoin Blockchain

La blockchain est essentiellement une chaîne de plusieurs "blocs" contenant l'historique des transactions . La blockchain commence avec le bloc initial, connu sous le nom de bloc de genèse . Les transactions et les hachages résolus ajoutent de nouveaux blocs après ce bloc de genèse, créant ainsi une blockchain.

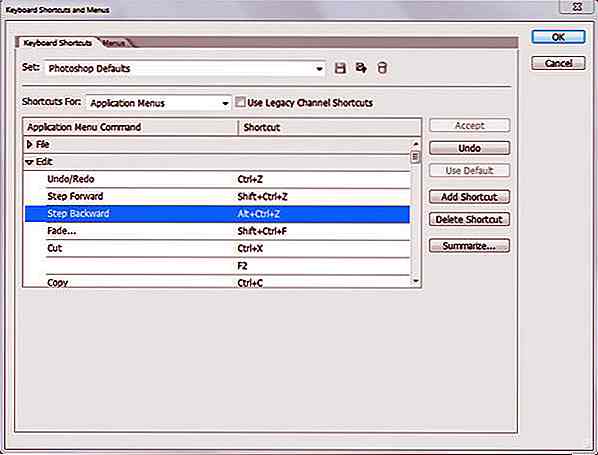

L'image ci-dessous montre une visualisation de la blockchain, avec le bloc de genèse en vert et la blockchain la plus longue en noir:

(Source de l'image: Wikipedia)

(Source de l'image: Wikipedia)

Dans le protocole bitcoin, la blockchain qui a vu le plus de travail est considérée comme la meilleure blockchain et celle à laquelle tout le protocole fait référence lors de la vérification des transactions. Les bitcoins sont considérés comme dépensés une fois qu'une transaction a été vérifiée.

Double dépense

Il est possible (malgré la croyance contraire) de tromper la blockchain et de dépenser deux fois les mêmes bitcoins, une action connue sous le nom de double dépense.

Il y a plusieurs façons de le faire. Si un marchand n'attend pas de confirmation de transaction, les bitcoins peuvent être dépensés deux fois par l'attaquant (s) en envoyant rapidement deux transactions en conflit dans le réseau. Une autre méthode consiste à pré-extraire une transaction dans un bloc, puis à dépenser les mêmes pièces, avant de libérer le bloc dans la blockchain.

Cependant, la quantité de puissance de calcul requise pour y parvenir est moins productive que de monnayer des bitcoins légitimement .

Portefeuilles Bitcoin

Les bitcoins sont stockés dans des portefeuilles, mais contrairement à un compte PayPal par exemple, ces "portefeuilles" ne stockent pas les bitcoins eux-mêmes . Malgré un certain nombre d'implémentations et de formats différents, les portefeuilles contiendront généralement une clé publique utilisée pour recevoir des bitcoins (similaire à un numéro de compte bancaire). Il contient également une clé privée qui est utilisée pour vérifier que vous êtes bien le propriétaire des bitcoins que vous essayez de dépenser.

Stockage de Bitcoins hors ligne

Les portefeuilles sont généralement stockés numériquement, localement ou en ligne, mais il existe des moyens plus sécurisés de stocker des bitcoins . Vos "portefeuilles" bitcoin peuvent être imprimés et stockés sur papier. Un portefeuille en papier est un bout de papier avec vos clés privées et publiques imprimées dessus.

Il existe également des portefeuilles matériels qui stockent les informations clés dans le matériel hors ligne. L'avantage des portefeuilles matériels réside dans le fait que les données clés sont stockées dans une zone protégée d'un microcontrôleur et qu'elles sont immunisées contre les logiciels et les virus qui peuvent voler des portefeuilles stockés sur des ordinateurs normaux.

Les bitcoins stockés dans les portefeuilles matériels peuvent également être utilisés directement, contrairement aux portefeuilles en papier, qui doivent être saisis ou importés dans le logiciel. Pi-Wallet (photo ci-dessous) est l'un des rares portefeuilles matériels actuellement disponibles. Vous pouvez même créer votre propre Pi-Wallet.

Failles de sécurité

Comme mentionné précédemment, le protocole bitcoin lui-même peut être assez sécurisé, mais cela ne s'étend pas à tous les sites et services qui traitent en bitcoin. Voici un aperçu rapide de certains des cas les plus notables de problèmes liés à la sécurité au cours de la dernière année ou deux.

Entrées.io

Octobre 2013, le service de portefeuille en ligne Bitcoin inputs.io a été piraté deux fois. Un total de 4 100 Bitcoins, d'une valeur d'environ 1, 2 million de dollars à l'époque, ont été volés via une attaque d'ingénierie sociale, accédant aux systèmes de inputs.io hébergés sur Linode, un fournisseur d'hébergement cloud.

En compromettant une série de comptes email, en commençant par un compte email que le fondateur de inputs.io avait mis en place six ans avant l'attaque, le pirate a réussi à accéder au compte du site sur Linode et à réinitialiser le mot de passe du compte .

Mt. Gox

Mt. Gox, qui était l'un des principaux services d'échange de bitcoins, a déposé une demande de protection contre la faillite, ayant perdu un montant stupéfiant de bitcoins: 468 millions de dollars!

Mt. La mort de Gox a débuté début février quand, aux côtés d'autres sites d'échange Bitcoin comme BTC-e, il a gelé les retraits de Bitcoin en invoquant de lourdes attaques DoS (Distributed Denial of Service) visant à tirer profit de la malléabilité des transactions .

En d'autres termes, la malléabilité des transactions signifie qu'il est possible de modifier les transactions valides de sorte que les transactions semblent ne pas avoir eu lieu, alors qu'en réalité, elles ont été couronnées de succès .

(Source de l'image: Businessweek)

(Source de l'image: Businessweek)

Cependant, la malléabilité des transactions n'est pas un problème nouveau . Ce n'est pas non plus impossible à résoudre, comme l'a souligné le développeur de Bitcoin, Greg Maxwell.

En fait, d'autres échanges Bitcoin tels que Bitstamp et BTC-E sont toujours opérationnels, ayant résolu les problèmes de leur côté et repris le traitement des transactions quelques jours après le gel initial des transactions. Le plus accablant de tous, cependant, est le bitcoins perdu ci-dessus et la sécurité et la comptabilité pauvres à Mt Gox, comme détaillé dans une série de diapositives fuites. Il se peut qu'il y ait eu plus de choses dans les coulisses que de simples problèmes de malléabilité des transactions.

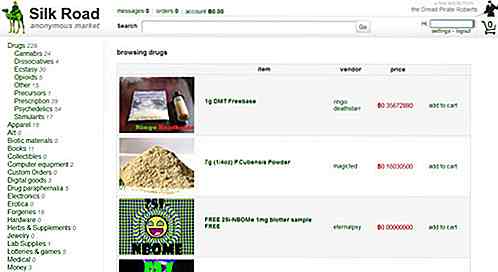

Route de la soie 2.0

En février de cette année, des bitcoins d'une valeur de 2, 7 millions de dollars ont été volés sur le compte séquestre de Silk Road 2.0. Ce cambriolage s'est produit à peu près en même temps que les attaques DoS susmentionnées sur des échanges de Bitcoin tels que Mt. Gox, et exploité la même malléabilité de la transaction dans le protocole bitcoin.

Cependant, contrairement aux échanges de bitcoins, qui se sont arrêtés par mesure de précaution, Silk Road 2.0 ne s'est pas arrêté et a été attaqué lors d'une phase de relance, lorsque tous les bitcoins ont été stockés dans un stockage à chaud.

Cependant, certains utilisateurs, comme ceux sur DarkNetMarkets de Reddit, croient que l'histoire de piratage était une dissimulation - et que Silk Road 2.0 était une arnaque depuis le début .

L'idée est que le nouveau Dread Pirate Roberts a créé le site expressément pour voler les bitcoins des utilisateurs, en s'appuyant sur la confiance présente dans le nom de Silk Road. Le caractère illégal des marchandises achetées et vendues sur Silk Road 2.0 aiderait un tel effort, car cela inciterait les victimes à réfléchir à deux fois avant de demander de l'aide aux forces de l'ordre .

Botnet "Pony"

Au cours de 5 mois (de septembre 2013 à janvier 2014), des criminels ont utilisé un botnet connu sous le nom de Pony pour infecter un grand nombre d'ordinateurs, volant jusqu'à 220 000 dollars de bitcoins et autres cryptocurrences. Pony était le même botnet qui s'est avéré avoir volé plus de deux millions de mots de passe et les a stockés sur un serveur appartenant aux hackers.

Pony a infecté les ordinateurs et a volé les portefeuilles Bitcoin stockés localement sur les machines infectées., Montrant ainsi les dangers du stockage des portefeuilles Bitcoin sur les appareils connectés à Internet.

51% d'attaque

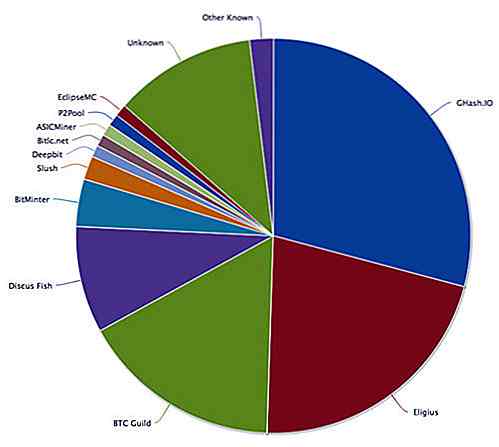

Ce n'est pas une faille de sécurité en soi, mais c'est l'une des faiblesses les plus dangereuses du réseau Bitcoin . Quand un individu ou un groupe d'individus possède plus de 50% de la puissance de calcul dans le réseau bitcoin, le réseau est ouvert à la possibilité d'une attaque à 51% - l'avantage de la puissance de calcul peut être utilisé pour et commettre une fraude, y compris la double dépense discutée plus tôt.

Bien que cela puisse sembler farfelu, le réseau bitcoin a été presque exposé à une telle attaque plus tôt cette année. En janvier, la panique s'est propagée lorsque Ghash.io, un pool minier, a commencé à approcher cette limite de 50%. La situation a été résolue sans incident, en raison des mineurs quittant Ghash.io pour les petits bassins, ainsi que de la propre décision de la piscine d' arrêter d'accepter de nouveaux mineurs .

Alors que la réaction montre que le réseau bitcoin peut s'auto-réguler, il est problématique de devoir compter sur les mineurs et les propriétaires de piscine pour faire les bons choix, c'est le moins qu'on puisse dire. La répartition du pouvoir minier est devenue moins concentrée, mais il reste possible qu'une attaque à 51% puisse encore se produire.

(Source de l'image: Blockchain.info)

(Source de l'image: Blockchain.info)

Dernières pensées

Il est difficile de nier qu'il y a effectivement des problèmes de sécurité avec bitcoin. Cependant, un thème récurrent est le fait que ces failles et problèmes de sécurité ont moins à voir avec le protocole lui - même, et beaucoup plus avec les personnes et les services manipulant et stockant ces bitcoins.

Par exemple, le botnet input.io bitcoin et le botnet Pony ont profité des portefeuilles stockés en ligne et sur des ordinateurs connectés à Internet. Le simple fait de stocker des Bitcoins dans un portefeuille d'épargne hors ligne, tel qu'un portefeuille papier ou matériel, devrait éliminer le risque de vol de portefeuilles Bitcoin sur Internet. Alors qu'une partie de l'argent perdu dans le mont. Gox fiasco était en effet des portefeuilles hors ligne, il y a conjecture que cela était un résultat direct de la façon dont le mont. Gox a mis en place un système automatisé qui tirait des portefeuilles hors ligne en cas de besoin.

Échanges Dodgy

Les dangers des sites autrefois fiables et des échanges tels que le mont. Gox et Silk Road 2.0 étant piratés ou implosés et déconnectés ne sont pas si facilement rejetés. L' absence d'une autorité centrale qui réglemente le bitcoin peut être considérée comme une force, mais c'est aussi une faiblesse. Premièrement, il peut être beaucoup plus difficile de tenir les individus ou les entreprises responsables par les voies légales.

Plus important encore, l'écosystème bitcoin non réglementé signifie qu'il n'y a aucun moyen de s'assurer que les services et les échanges sont conformes aux normes de fiabilité et de sécurité . Nous faisons confiance aux banques parce que nous savons qu'elles sont fortement réglementées et ne peuvent être établies sur un coup de tête. Cela n'a manifestement pas été le cas avec les échanges de bitcoins.

L'avenir?

Chose intéressante, les retombées du mont. Gox peut juste être bon pour le bitcoin. Dans une déclaration commune publiée par 5 principaux échanges de bitcoins, le besoin de mesures de sécurité appropriées et vérifiées de manière indépendante pour les gardiens, avec plus de transparence et de responsabilité, est soulevé.

Il est concevable que de telles mesures soient exactement ce dont Bitcoin a besoin si elle veut survivre aux événements récents et rétablir sa crédibilité et sa sécurité. Ironiquement, cependant, ces formes de régulation et d'audit peuvent aller à l'encontre de l'esprit original de Bitcoin . Comment ce paradoxe se résoudra-t-il, cependant, reste à voir.

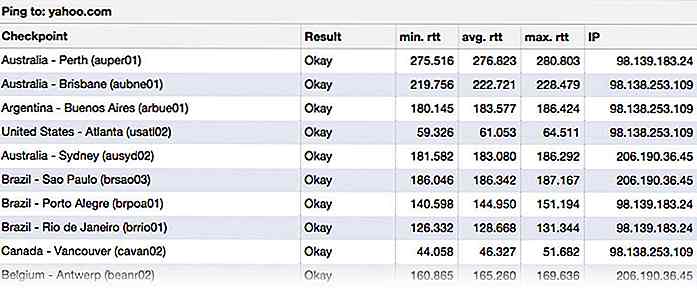

7 meilleurs sites pour vérifier la propagation DNS

Chaque fois que des modifications sont apportées aux enregistrements du DNS ou du serveur de noms de domaine, la propagation DNS intervient. Cela peut prendre plusieurs heures, voire plusieurs jours, et pendant ce temps, votre adresse IP DNS fluctuera. Vos visiteurs peuvent se retrouver sur votre nouveau site Web ou sur l'ancien site Web.

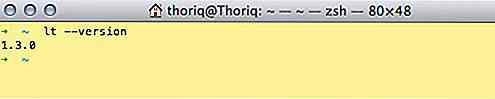

Rendre le serveur Web local accessible en ligne avec Localtunnel

Au cours de la phase de développement, vous pouvez déployer le site Web sur un serveur local. Là, vous pouvez exécuter, développer et déboguer le site Web sur un ordinateur, localement. Mais lorsque vos clients ont besoin d'accéder immédiatement au site Web, ou si l'une des applications dont vous avez besoin utilise un webhook qui doit être en ligne pour fonctionner, vous souhaiterez probablement que votre serveur local soit accessible en ligne.Rendre v