hideout-lastation.com

hideout-lastation.com

Data Encryption - Ce que vous devez savoir

Vous êtes surveillés. Les gouvernements du monde entier ont des systèmes secrets qui espionnent leurs citoyens chaque heure de chaque jour. Ces systèmes ont été conçus pour protéger les gens contre les menaces de terrorisme international et domestique, mais comme ils sont dirigés par des humains, ils ont tendance à être utilisés de manière inappropriée, comme cet employé de l'Agence nationale de sécurité qui a espionné 9 femmes.

Bien sûr, ce ne sont pas seulement les gouvernements qui le font, mais les personnes qui savent et qui ont la capacité de pirater et de planter des logiciels malveillants dans des appareils le font aussi tous les jours. Les victimes peuvent être des gens normaux comme vous et moi, et le plus que nous allons perdre est une certaine intimité (comme nos messages privés lus par quelqu'un d'autre, pas effrayant du tout). Mais à un niveau supérieur, les entreprises sont souvent attaquées et perdent des millions et des milliards de dollars d'informations .

Comment est-ce possible? Il s'agit soit d' un cryptage médiocre sur les périphériques avec des paramètres de sécurité faibles, soit l'attaquant est très avancé et possède les compétences et les machines nécessaires pour pénétrer même les forteresses .

Des gros mots, wow, et j'espère que ça a attiré votre attention . Cela peut sembler sci-fi-ish à vous mais cela arrive tous les jours. Même pendant que vous lisez ceci. Mais la bonne chose est qu'il y a plusieurs mesures dans lesquelles vous pouvez protéger vos données de ces mauvais éléments par le cryptage avec l'aide des fabricants d'appareils et des experts en sécurité, et cet article tente d'expliquer comment le cryptage fonctionne exactement.

Des gros mots, wow, et j'espère que ça a attiré votre attention . Cela peut sembler sci-fi-ish à vous mais cela arrive tous les jours. Même pendant que vous lisez ceci. Mais la bonne chose est qu'il y a plusieurs mesures dans lesquelles vous pouvez protéger vos données de ces mauvais éléments par le cryptage avec l'aide des fabricants d'appareils et des experts en sécurité, et cet article tente d'expliquer comment le cryptage fonctionne exactement.Premièrement, pourquoi le cryptage est-il important?

Bonne question. Considérons un scénario dans lequel un système est protégé par mot de passe sans connexion anonyme ou utilisation non autorisée . Cependant, si quelqu'un veut accéder à vos données, il peut simplement les réinitialiser en usine. D'un autre côté, le but du cryptage de vos données est de protéger vos fichiers même si quelqu'un y a un accès illégal .

Une autre façon de voir cela est de savoir si votre téléphone, ordinateur portable ou bureau a été volé, vous pouvez dire qu'il est protégé par mot de passe, mais c'est facile à contourner . Le voleur peut simplement retirer la carte SD ou le disque dur et le monter ailleurs et ils auront déjà accès à vos fichiers. Mais si vous cryptez vos données, personne ne sera en mesure d'approcher vos données .

Une autre façon de voir cela est de savoir si votre téléphone, ordinateur portable ou bureau a été volé, vous pouvez dire qu'il est protégé par mot de passe, mais c'est facile à contourner . Le voleur peut simplement retirer la carte SD ou le disque dur et le monter ailleurs et ils auront déjà accès à vos fichiers. Mais si vous cryptez vos données, personne ne sera en mesure d'approcher vos données .Neat, hein?

Mais c'est juste pour vos fichiers. Qu'en est-il de vos informations confidentielles qui sont envoyées par courrier électronique ou applications de messagerie ? Il y a ce que nous appelons le cryptage de bout en bout que certaines applications de messagerie utilisent, comme WhatsApp et Facebook Messenger .

Qu'est-ce que le chiffrement de bout en bout?

Le chiffrement de bout en bout (E2EE) est une méthode par laquelle les parties qui communiquent sont les seules à pouvoir comprendre le message délivré . Cela signifie que les indiscrets seront incapables d'écouter ce dont on parle. Même les propriétaires de la chaîne comme les fournisseurs de services de télécommunications, les fournisseurs d'accès Internet et même les propriétaires d'applications ne sont pas en mesure d'accéder à vos informations.

Le message est crypté de telle sorte que les clés permettant de déchiffrer les données n'appartiennent qu'aux utilisateurs qui communiquent entre eux et qu'aucun tiers ne peut les déchiffrer.

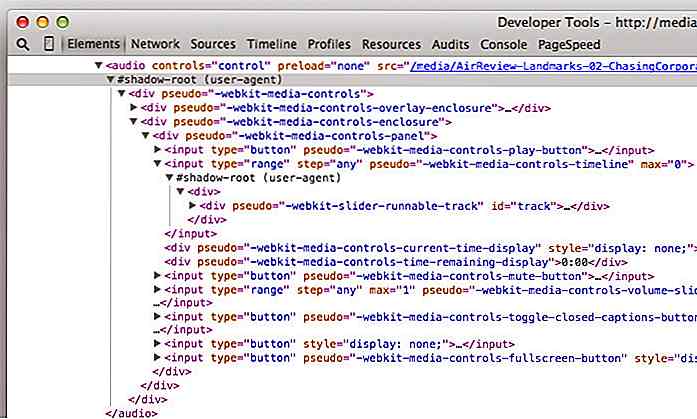

Comment la clé est-elle transmise au chiffrement de bout en bout?

Disons-le de cette façon, Bob textes sa femme Alice . Chacun d'entre eux commence avec une couleur commune ou une clé publique, et une couleur privée personnelle ou une clé privée. Lorsque Bob a envoyé son texte à Alice, sa couleur (clé privée) est mélangée avec la couleur commune (clé publique) . Alice reçoit alors le message et le combine avec sa propre couleur privée personnelle, et ainsi elle peut lire le message que Bob lui a envoyé .

C'est ce qu'on appelle l'échange de clés Diffie-Hellman.

C'est ce qu'on appelle l'échange de clés Diffie-Hellman.Qu'est-ce que la clé publique et la clé privée?

Les paires de clés publiques et privées sont composées de deux chaînes uniques, mais liées, de nombres générés aléatoirement. Un bon exemple serait:

20438 0145 00B1 28CB C9FA 5BB4 56DE 6D43 8BB1 E16A 5AB7 F3B0 5ECE 657F E6F1 CDF2 3FE4 D81A 7E8F B384 B1F1 3C2C 92BB 60AB BF40 C7D4 B6E4 C044 B84A DD74 C122 4B0A CB6F 52C4 C20B 0C0A 000A.

La clé publique dans ce type de cryptage est, bien, publique . Cela signifie qu'il est facilement accessible à tous et peut être vu dans un répertoire. La clé privée, cependant, appartient au propriétaire seul . En raison de sa nature compliquée et mathématique, les données cryptées utilisant une clé publique ne peuvent être décryptées que par une clé privée compatible et vice versa .

Donc, si Bob veut envoyer à Alice quelque chose qu'il ne veut pas voir, il cryptera tout ce qui est en utilisant la clé publique d'Alice et puisque seule Alice a accès à sa clé privée, elle est la seule personne capable de déchiffrer les données à son format prévu .

Puisque Alice est la seule personne qui a la clé pour déchiffrer les données, c'est seulement Alice qui pourrait l'utiliser même si quelqu'un d'autre avait accès au fichier. Il restera confidentiel tant qu'Alice ne partagera pas la clé privée .

Pour le dire simplement, le cryptage privé et public est comme mettre votre message dans un coffre en sachant que la personne à qui vous envoyez le message est la seule au monde qui a la clé .

En quoi est-ce important?

Au moment où nous vivons en ce moment, l'information compte. Il y a beaucoup de gens qui peuvent utiliser l'information pour faire avancer leur programme . Les gouvernements peuvent utiliser l'information pour protéger leurs citoyens ou espionner leurs gens, les entreprises peuvent utiliser l'information pour nous alimenter avec des publicités ou pour nous vendre ces produits. Et plus nous, les utilisateurs causaux, produisons ces informations, plus nous sommes sensibles à ces entités .

Alors pourquoi est-ce vraiment important?

C'est important parce que les innovations technologiques nous rapprochent du cryptage . Il est révolu le temps où, si l'on veut que ses courriels soient sécurisés ou privés, on aurait recours à des équations mathématiques difficiles et compliquées pour les crypter. Cela étant dit, il est maintenant plus facile de sécuriser nos données et c'est une bonne raison d'en profiter .

Cela compte également parce que nous devons protéger notre vie privée en ligne. Bien sûr, vous pouvez penser qu'il est pratiquement inoffensif pour vous d'ouvrir vos données à quiconque, mais ce n'est vraiment pas le cas. La réalité est, la sécurité en ligne ne réside pas seulement dans les courriels ou les messages texte, il englobe les dossiers bancaires, financiers et médicaux. Ces données sont sensibles car elles pourraient énoncer d'énormes différences dans nos vies, et si elles tombent entre de mauvaises mains, nous pourrions avoir beaucoup de problèmes.

Enfin, c'est important car tôt ou tard, nous aurions tous quelque chose à cacher . Vous ne pensez peut-être pas que ce soit possible, mais cela arrivera. Le véritable pouvoir du cryptage et de la confidentialité réside dans sa capacité à protéger le public. Si la vie privée est absente, la démocratie et la bonne gouvernance ne peuvent pas exister .

Un dernier regard sur la question

Bien que le cryptage puisse sembler compliqué, voire décourageant, il est cependant nécessaire. Le monde n'est pas celui des licornes et des arcs-en-ciel et il y a des gens qui sont impatients d'obtenir toutes les informations possibles et ils vont faire des bonds pour s'en rendre compte. C'est pourquoi vous construisez une clôture quand il y a une menace de bandits.

Vous ne voudriez pas que quelqu'un écoute vos conversations, ou peut-être que vous lisiez des messages privés, n'est-ce pas? Alors, que feriez-vous? Laisse la porte ouverte? Ou le verrouiller pour que personne ne puisse entrer?

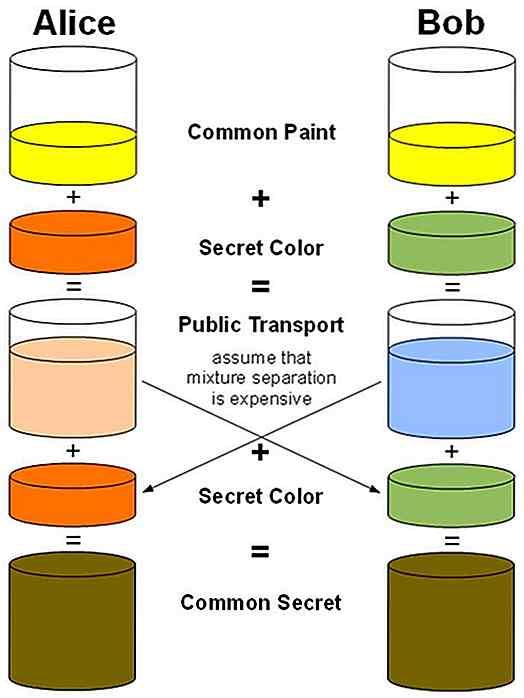

Un regard sur: L'industrie en plein essor des sports électroniques

L'industrie du jeu vidéo a récemment été lancée avec des compétitions et des tournois partout dans le monde. Le sport électronique, ou e-sport, est un terme qui désigne les compétitions organisées où les joueurs professionnels ou les joueurs vont s'affronter dans des jeux électroniques pour un prize pool.Les e-sport

13 gadgets qui vous feront sentir plus en sécurité à la maison

Une maison intelligente nécessite une protection intelligente. Dans un effort pour atteindre la sécurité à la maison moderne, les fabricants poussent la barre plus haut en rendant leurs dispositifs de surveillance à la maison plus intelligents et plus puissants . Plutôt que d'encaisser une somme d'argent folle sur les systèmes de vidéosurveillance qui nécessitent une expertise à installer, pourquoi ne pas choisir ces alternatives abordables?Dans cett

![Comment créer un blog statique en utilisant Cactus [OS X]](http://hideout-lastation.com/img/tech-design-tips/682/how-create-static-blog-using-cactus.jpg)