hideout-lastation.com

hideout-lastation.com

Android Exploit "Cloak & Dagger" peut voler votre mot de passe et plus

Les utilisateurs d'Android peuvent vouloir surveiller de près les applications qu'ils téléchargent sur leurs appareils, car les chercheurs ont découvert une série de vulnérabilités dans le système d'exploitation qui repose sur deux autorisations Android particulières .

Surnommée Cloak & Dagger par l'équipe de recherche ayant découvert la vulnérabilité, l'attaque repose sur l' SYSTEM_ALERT_WINDOW BIND_ACCESSIBILITY_SERVICE permissions SYSTEM_ALERT_WINDOW et BIND_ACCESSIBILITY_SERVICE afin de compromettre le système.

Le fonctionnement de l'exploit est assez simple: une application malveillante est téléchargée et installée sur l'appareil Android, les autorisations nécessaires étant accordées sans que l'utilisateur ait besoin d'y entrer.

Le fonctionnement de l'exploit est assez simple: une application malveillante est téléchargée et installée sur l'appareil Android, les autorisations nécessaires étant accordées sans que l'utilisateur ait besoin d'y entrer.À partir de là, les pirates informatiques peuvent effectuer des détournements de clic, enregistrer des frappes, hameçonner, et même installer une application en mode God, sans que l'utilisateur en soit conscient .

Afin d' illustrer le danger que représente la vulnérabilité, les chercheurs ont préparé trois vidéos qui démontrent les attaques potentielles qui pourraient être menées.

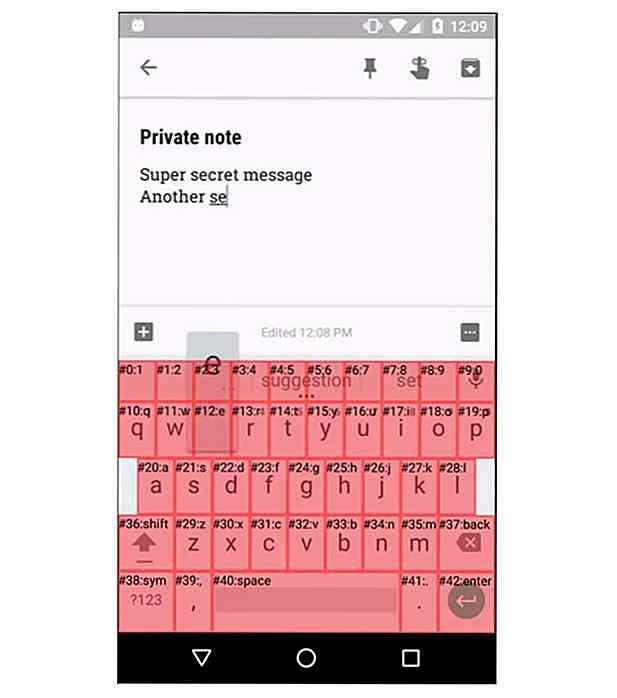

Afin d' illustrer le danger que représente la vulnérabilité, les chercheurs ont préparé trois vidéos qui démontrent les attaques potentielles qui pourraient être menées.Le premier est appelé Invisible Grid Attack, et il fonctionne en plaçant une superposition invisible sur le clavier de l'appareil . Avec lui, le pirate pourrait identifier les informations qui sont dactylographiées.

La deuxième vidéo décrit une tentative de détournement de clics qui aboutit finalement à une application en mode God installée silencieusement en arrière-plan sans que l'utilisateur s'en aperçoive .

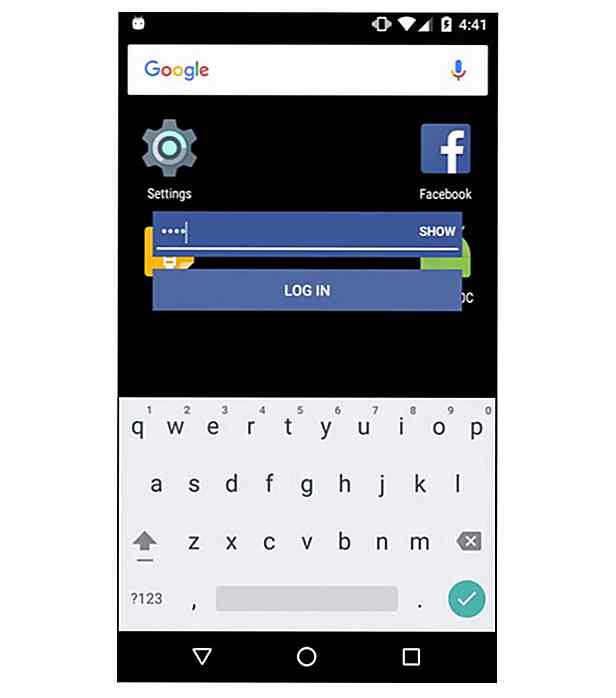

Enfin, la troisième vidéo montre comment un pirate peut voler un mot de passe en manipulant les superpositions.

Donc, quelle version d'Android est susceptible de cette vulnérabilité particulière. Malheureusement, cette vulnérabilité s'applique à toutes les versions d'Android, y compris la version actuelle d'Android 7.1.2 Nougat.

Cependant, tout n'est pas sombre, car Google a été averti de cette vulnérabilité, alors soyez assuré que l'entreprise cherchera des solutions pour y remédier .

En attendant, gardez un œil sur les applications que vous téléchargez sur le Google Play Store.

10 exemples de conception de logo mal fait

Les logos définissent les marques et créent des images corporatives parce que les logos sont ce qui colle dans l'esprit des gens et créent des associations. Pensez à Coca-Cola, à Nike ou à McDonald's - qu'en pensez-vous instantanément? Droit, leurs logos. Les grands logos ne permettront jamais à leurs consommateurs d'oublier la marque - c'est ce qui les incite à choisir un produit plutôt que l'alternatif: les gens ont tendance à s'en tenir à quelque chose de familier, quelque chose qui suscite des associations positives.Si la mise

50 formulaires de connexion et d'inscription mobiles pour votre inspiration

À l'instar des formulaires d'inscription à la newsletter, les applications mobiles sont aujourd'hui inondées de formulaires de connexion demandant la saisie de données à différentes étapes . Des achats en ligne et du commerce électronique aux jeux et divertissements, les données des utilisateurs ont tendance à être d'une grande importance pour les propriétaires d'applications. Cependant,