hideout-lastation.com

hideout-lastation.com

10 signes que votre PC a été compromis

Nous sommes tous fatigués de notre PC infecté ou compromis mais la vérité est parfois, au lieu d'avoir à réparer un PC infecté, il est préférable de connaître la raison pour laquelle le PC est infecté en premier lieu . Il y a plusieurs raisons possibles à cela et tout cela nous ramène à nos habitudes de navigation individuelles.

Dans ce post, nous allons regarder 10 signes que votre PC a été compromise, et ce qui provoque ces réactions. De cette façon, vous pouvez comprendre comment votre PC a été infecté (oui, généralement c'est la faute de l'utilisateur) et apprendre à corriger vos habitudes de navigation pour éviter de futures infections. Si vous vous ennuyez à réparer l'ordinateur d'un parent tout le temps, vous pouvez envisager de partager ce post avec eux (vous savez, comme un indice).

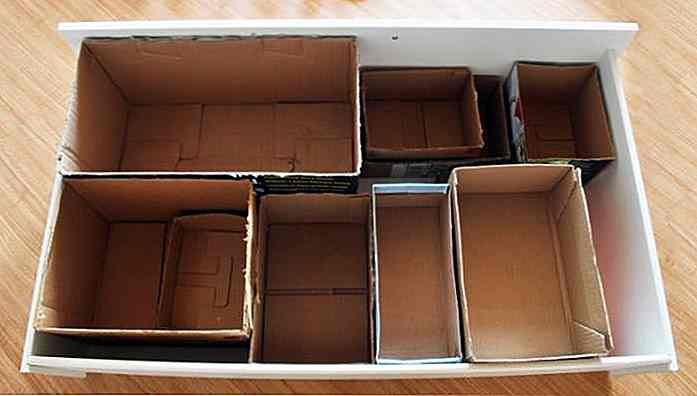

1. Votre compte de messagerie envoie un spam

C'est 2014 mais ça arrive encore. Si vous recevez des messages de vos amis disant qu'ils reçoivent des spams de votre part, cela signifie que votre compte ou votre PC a déjà été compromis. Cela se produit généralement lorsque vous êtes infecté par un logiciel malveillant résidant sur votre ordinateur. cela compromet également l'activité de votre navigateur.

Si votre mot de passe est enregistré sur votre navigateur, le logiciel malveillant peut facilement accéder à votre compte de messagerie avec cette information . De cette façon, il peut utiliser votre email pour envoyer des liens vers tous vos contacts. Il y a aussi une chance que votre compte a été piraté, bien que ce soit une cause plus rare.

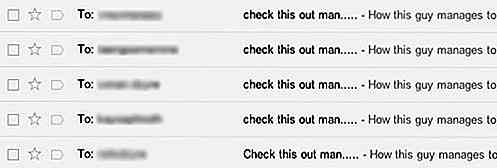

2. Votre mot de passe a été modifié

Si vous avez déjà reçu un e-mail d'un site Web pour lequel vous vous êtes inscrit, vous informant que le mot de passe de votre compte a été modifié, vous avez peut-être été victime d'un logiciel malveillant. Cela peut être dû à des éléments téléchargés en ligne, qui n'ont pas été analysés avant son ouverture et qui n'ont même pas besoin d'être un contenu douteux. Les pirates informatiques peuvent facilement utiliser un programme pour lier un trojan malware, qui n'est pas facilement détectable, sur n'importe quoi, même un fichier image normal ou un mp3.

Une fois que vous avez téléchargé et ouvert cette image ou mp3, votre PC sera infecté immédiatement avec ce cheval de Troie. Votre PC peut être compromis, à votre insu. En plus de tout cela, il est également possible que les pirates informatiques piratent votre compte en utilisant un logiciel de force brute et une liste de mots de passe, alors faites attention quand un système dit que votre mot de passe n'est pas assez fort.

3. Magasins en ligne appelant à propos de biens que vous n'avez pas commandés

Si vous aimez faire des achats en ligne, vous avez probablement vos identifiants de carte de crédit liés à votre compte d'achat. L'événement de quelqu'un piratage dans votre compte et l'utilisation de ces données pour acheter quelque chose en ligne ces jours-ci n'est pas impossible. Bien que les magasins en ligne comme Amazon ont mis en place des fonctionnalités de sécurité pour empêcher une telle chose de se produire, la meilleure sécurité vient toujours d' être conscient de votre propre compte .

Shopping en ligne est facile et pratique, non seulement pour vous mais aussi pour les pirates qui veulent profiter des acheteurs qui sont négligents avec leurs habitudes d'achat . Faites tous vos achats en ligne derrière une connexion de routeur sécurisée (Wi-Fi public et même Wi-Fi d'hôtel ne sont pas considérés comme sécurisés) pour éviter les attaques de type intermédiaire et vérifiez vos relevés de carte de crédit pour les activités irrégulières.

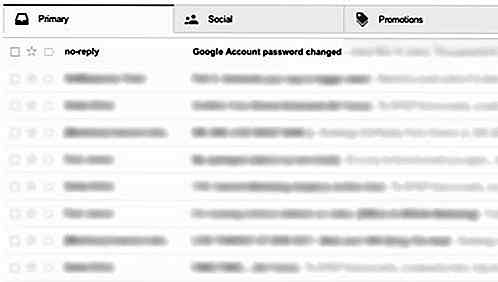

4. Faux message antivirus

Il est assez fréquent de recevoir un faux message antivirus sur un PC non protégé. Ce type de message vous avertira que votre PC est déjà infecté par un virus via une liste de résultats d'analyse à la recherche légitime sur son logiciel. Le logiciel vous conseillera d'installer sa version complète pour la protection, mais ce qui se passera si vous le faites est que vous allez installer activement le malware lui-même. Il est préférable d'ignorer ces messages induisant une crise cardiaque.

Parfois, au lieu que ce soit un message antivirus, vous pouvez également recevoir des pop-ups qui vous demandent de télécharger leur logiciel gratuit pour booster les performances de votre PC . Il est préférable de les ignorer aussi, et si possible, y compris ceux qui apparaissent quand aucun de vos navigateurs n'est ouvert.

5. Popups de sites Web aléatoires

Ainsi, vous naviguez sur votre fil d'actualité Facebook et soudainement une fenêtre contextuelle apparait en haut de votre page actuelle pour montrer que vous avez gagné un prix et que vous devez cliquer sur les pop-ups pour le réclamer. Bon, tout le monde a de la chance sur Internet de cette façon. Encore une fois, ignorez ces fenêtres contextuelles et pendant que vous y êtes, modifiez les paramètres de votre navigateur pour ne pas autoriser les fenêtres contextuelles pendant que vous naviguez .

En n'autorisant pas les fenêtres publicitaires intempestives, vous évitez que votre PC ne soit exposé à des invasions d'adwares, ce qui vous évite d'être infecté par des logiciels malveillants. Notez que de nos jours, votre PC peut être infecté même si vous n'autorisez ou ne voyez aucun de ces popups. C'est parce qu'ils peuvent maintenant détourner votre navigateur tout simplement après avoir visité un site Web dangereux, alors regardez où vous surfez.

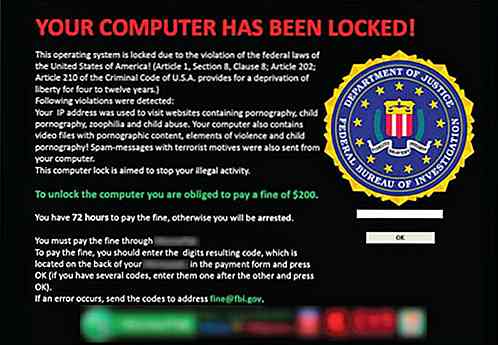

6. Votre PC est bloqué pour une rançon

Ransomware est un virus qui est utilisé pour prendre en charge et maintenir votre PC pour obtenir une rançon . Si votre PC est infecté par un ransomware, vous recevrez un message suivant: "Votre ordinateur a été verrouillé en raison de suspicion de téléchargement et de distribution illégaux de contenu". Et il n'y a rien que vous puissiez faire, sauf payer pour reprendre le contrôle de votre PC.

(Source de l'image: Ars Technica)

(Source de l'image: Ars Technica)

Les comportements de ces rançongiciels peuvent varier, certains verrouillent tous vos fichiers avec le cryptage, sauf si vous payez le montant qu'ils demandent. Si vous ne payez pas dans le délai imparti, ils détruisent la clé de décription. Même si vous le faites, il y a toujours une chance que le pirate puisse s'en aller sans relâcher votre PC. Mieux vaut prévenir que guérir dans cette situation.

7. La lumière de votre webcam s'allume toute seule

Une autre forme d'intrusion provient des rats. Un programme malveillant populaire, Remote Administration Tools (RAT) permet au pirate de prendre le contrôle de votre PC à distance, généralement pour activer et capturer ce que voit votre webcam. Cet outil est à l'origine des nombreuses vidéos webcam disponibles sur certaines parties d'Internet, même sur YouTube.

Il contient également des fonctionnalités pour effrayer la victime. Le pirate peut ouvrir un bloc-notes, taper un message et laisser la fonction vocale vocale lire les messages à la victime. RAT peut également être utilisé pour écouter votre micro, voler vos mots de passe stockés, modifier / visualiser / diffuser vos fichiers, enregistrer vos frappes et bien d'autres activités. Dans la plupart des cas, vous risquez d'être infecté si vous ne faites pas attention aux fichiers téléchargés que vous ouvrez.

8. Barres d'outils du navigateur indésirable

De nombreuses barres d'outils sont souvent incluses avec l'installation d'un logiciel spécifique. Dans le passé, vous avez la possibilité de cocher pour installer la barre d'outils si vous le souhaitez. Mais de nos jours, ces options sont automatiquement activées au moment où vous exécutez l'installation.

Si vous ignorez les options d'installation, vous risquez de vous retrouver avec quelques barres d'outils du navigateur indésirables. Ces barres d'outils peuvent suivre vos habitudes de navigation, vous rediriger automatiquement vers un site Web différent pendant la recherche, et ralentiront finalement votre PC.

9. Le PC charge toujours mais ne bouge pas

Votre PC est très lent, charge toujours mais ne charge jamais? Il pourrait y avoir des logiciels malveillants en arrière-plan, en recueillant déjà des données de votre PC. Les données sont fréquemment envoyées, consommant à la fois votre bande passante Internet et les performances de votre PC.

Cette action peut grandement réduire les performances de votre PC s'il y en a beaucoup en fonctionnement en arrière-plan. Certains viennent également dans une forme de mineur de bitcoin, où il fonctionne en arrière-plan et utilise toutes les performances de votre PC pour exploiter des bitcoins en silence .

10. Internet est déconnecté fréquemment

L'origine de ce problème peut provenir de deux sources: votre PC ou votre fournisseur d'accès Internet (FAI). Si vous pensez que votre FAI n'est pas la raison pour laquelle cela se produit, alors vous pouvez avoir un logiciel malveillant live qui vole votre bande passante . Il peut le faire en établissant une connexion distincte sur votre PC qui peut rendre votre session originale inutile.

Merci à cela, parfois même si vous pouvez charger n'importe quel site Web, vous pourriez ne pas être en mesure de se connecter à votre messagerie Internet comme Skype. Les hackers utilisent souvent le PC de leurs victimes comme des proxies, pour leur propre bénéfice.

10 applications pour connecter votre ordinateur à des appareils Android

À l'ère de la connectivité, nous passons de smartphone à tablette en ordinateur plusieurs fois par jour pour une multitude de raisons : contacter quelqu'un, jouer à des jeux ou apporter des modifications sur Photoshop. Il y a des moments où vous avez envie de plus de contrôle sur un appareil mobile, tout cela depuis votre ordinateur. Il ex

Les 5 meilleurs clients Twitter gratuits pour Android

Bien que l'application officielle de Twitter ait beaucoup de fonctionnalités, elle rate certaines fonctionnalités innovantes telles que la programmation de tweets, la mise en sourdine de tweets ou d'utilisateurs, plusieurs thèmes de couleurs, etc. C'est là que les clients Twitter non officiels viennent combler les lacunes.Dan